中間者攻撃に関する簡単な情報:

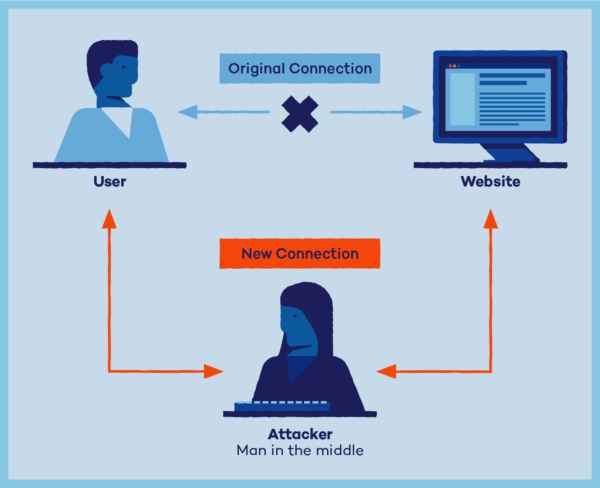

中間者 (MitM) 攻撃は、悪意のある攻撃者が 2 者間の通信を知らないうちに傍受し、場合によっては変更するサイバーセキュリティの脅威です。この攻撃はさまざまな形で発生する可能性があり、個人と組織の両方をターゲットにしており、機密性、完全性、セキュリティに重大なリスクをもたらします。

中間者攻撃に関する詳細情報:

中間者攻撃は、攻撃者が 2 者間の通信の間に侵入し、両者間で送信されるデータを傍受し、変更する可能性がある場合に発生します。この攻撃は、物理環境とデジタル環境の両方で発生し、ネットワーク プロトコル、ソフトウェア、またはハードウェアの脆弱性を悪用します。通常、攻撃者は機密情報を盗聴したり、資格情報を盗んだり、マルウェアを注入したり、トランザクションを変更したりするなど、自分の利益のために通信を操作することを目的としています。

中間者攻撃の主な特徴の詳細な分析:

- 傍受: 攻撃者は、多くの場合、知らないうちに、二者間の通信を傍受します。

- 修正:攻撃者は、メッセージの変更やトラフィックのリダイレクトなどの目的を達成するために、傍受したデータを変更する可能性があります。

- なりすまし: 場合によっては、攻撃者は一方または両方の当事者になりすまして、通信をさらに制御する可能性があります。

- ステルス: MitM 攻撃は、特に攻撃者が検出されないように高度なテクニックを使用している場合、検出が困難になる可能性があります。

中間者攻撃の種類:

中間者攻撃は、次のようなさまざまな形で現れる可能性があります。

| タイプ | 説明 |

|---|---|

| セッションハイジャック | 攻撃者は 2 者間の進行中のセッションを制御し、データへの不正アクセスを取得します。 |

| SSLストリッピング | 攻撃者は安全な HTTPS 接続を HTTP にダウングレードし、暗号化されていないデータを傍受できるようにします。 |

| DNSスプーフィング | 攻撃者は DNS クエリを悪意のあるサーバーにリダイレクトし、ユーザーを意図しない Web サイトまたは偽の Web サイトに誘導します。 |

| Wi-Fi盗聴 | 攻撃者は、セキュリティで保護されていない Wi-Fi ネットワーク経由で送信されたデータを傍受し、機密情報を取得します。 |

| メールハイジャック | 攻撃者は、多くの場合、悪意のある目的で、送信者と受信者間の電子メール通信を傍受し、改ざんします。 |

中間者攻撃の使用方法:

- 個人情報の盗難: 資格情報、個人情報、または財務データを盗む。

- データ傍受: スパイ行為や詐欺行為を目的とした機密通信の盗聴。

- 改ざん: 結果を操作するためにメッセージ、トランザクション、またはソフトウェア更新を変更する。

- セッションハイジャック: 正規のユーザーになりすましたり、不正アクセスを取得したりするためにユーザー セッションを制御します。

中間者攻撃の使用によって生じる問題とその解決策:

- セキュリティリスク: MitM 攻撃は、データの機密性と完全性を侵害します。暗号化を採用し、安全なプロトコルを実装し、ソフトウェアを定期的に更新することで、これらのリスクを軽減できます。

- 法的懸念: MitM 攻撃への関与は多くの法域で違法であり、厳しい罰則が科される可能性があります。サイバーセキュリティのベストプラクティスについてユーザーを教育し、厳格なセキュリティポリシーを適用することは、そのような行為を防ぐのに役立ちます。

- 検出の課題: MitM 攻撃は、特に攻撃者がステルス状態を維持している場合、検出が困難になる可能性があります。侵入検知システムの導入、定期的なセキュリティ監査の実施、ネットワーク トラフィックの監視は、不審なアクティビティの特定に役立ちます。

主な特徴と類似用語との比較:

| 特性 | 中間者攻撃 | Man-in-the-Browser 攻撃 | パケットスニッフィング |

|---|---|---|---|

| 攻撃方法 | 二者間の通信を傍受すること。 | Web ブラウザの脆弱性をターゲットにして Web セッションを操作します。 | ネットワーク上で送信されたデータ パケットをキャプチャします。 |

| 範囲 | さまざまな通信チャネルとプロトコルをターゲットにできます。 | Web ブラウザセッションに固有。 | ネットワークトラフィックの一般化された傍受。 |

| 客観的 | 盗聴、データ操作、個人情報の盗難。 | 資格情報を盗み、Web セッションを操作します。 | 機密情報の収集、ネットワーク分析。 |

中間者攻撃に関連する将来の展望とテクノロジー:

- 高度な暗号化: 暗号化アルゴリズムとプロトコルの継続的な進歩により、MitM 攻撃に対するデータ保護が強化されます。

- 行動分析: 動作分析手法を実装すると、MitM 攻撃を示す異常な通信パターンを特定するのに役立ちます。

- 機械学習:異常検出と脅威予測に機械学習アルゴリズムを活用することで、MitM 攻撃検出機能を強化できます。

VPN の使用方法、または中間者攻撃との関連付け方法:

VPN は主に、通信の暗号化と IP アドレスのマスキングによってプライバシーとセキュリティを強化するように設計されていますが、正しく実装されていない場合は、誤って MitM 攻撃を促進する可能性があります。 VPN は通信用の安全なトンネルを提供し、外部の攻撃者による傍受を防ぐことができます。ただし、VPN サーバー自体が侵害されたり、悪意のある攻撃者によって制御されたりした場合、それが MitM 攻撃の影響を受けやすい脆弱点になる可能性があります。したがって、このようなリスクを軽減するには、信頼できる VPN プロバイダーを選択し、VPN ソフトウェアを定期的に更新することが不可欠です。

中間者攻撃の詳細については、リソースへのリンクを参照してください。

この包括的なガイドは、中間者攻撃に関連する性質、技術、軽減戦略についての洞察を提供し、ユーザーと組織がこの蔓延する脅威からデジタル資産を保護できるようにします。