Brief Information

Eine Hash-Funktion ist ein grundlegender kryptografischer Algorithmus, der eine Eingabe (oder „Nachricht“) entgegennimmt und eine Bytefolge fester Größe zurückgibt. Die Ausgabe, bekannt als Hash-Wert oder Hash-Code, ist typischerweise eine eindeutige Darstellung der Eingabedaten. Hash-Funktionen werden häufig in verschiedenen Bereichen eingesetzt, darunter Kryptographie, Überprüfung der Datenintegrität, Passwortspeicherung und digitale Signaturen.

Genaue Information

Hash-Funktionen spielen in modernen Kryptographie- und Computersystemen eine entscheidende Rolle. Sie sind darauf ausgelegt, Daten beliebiger Größe effizient einem Hashwert fester Größe zuzuordnen. Dadurch wird sichergestellt, dass selbst eine kleine Änderung der Eingabedaten zu einem deutlich anderen Hash-Wert führt, wodurch sich Hash-Funktionen für Aufgaben wie die Überprüfung der Datenintegrität und digitale Signaturen eignen.

Hauptmerkmale

- Deterministisch: Bei gleicher Eingabe erzeugt eine Hash-Funktion immer die gleiche Ausgabe.

- Schnelle Berechnung: Hash-Funktionen sind recheneffizient und ermöglichen die schnelle Verarbeitung großer Datenmengen.

- Feste Ausgabegröße: Hash-Funktionen erzeugen unabhängig von der Eingabegröße eine Ausgabe mit fester Länge.

- Lawineneffekt: Eine kleine Änderung der Eingabe führt zu einem deutlich anderen Hash-Wert.

- Kollisionsresistenz: Es ist rechnerisch nicht möglich, zwei verschiedene Eingaben zu finden, die denselben Hashwert erzeugen.

Arten von Hash-Funktionen

Hash-Funktionen können basierend auf ihren kryptografischen Eigenschaften und Anwendungen in verschiedene Typen eingeteilt werden. Einige gängige Typen sind:

| Typ | Beschreibung |

|---|---|

| Kryptografischer Hash | Konzipiert für den Einsatz in der Kryptographie, um Kollisionssicherheit zu gewährleisten |

| Nicht kryptografisch | Wird hauptsächlich zur Überprüfung der Datenintegrität verwendet und ist nicht unbedingt sicher |

| Sicherer Hash | Bietet starke Kollisionsbeständigkeit und Vorbildbeständigkeit |

| Nachrichtenzusammenfassung | Hash-Funktionen, die bei digitalen Signaturen und der Datenintegritätsprüfung verwendet werden |

Möglichkeiten zur Verwendung der Hash-Funktion

Hash-Funktionen haben ein breites Anwendungsspektrum in verschiedenen Domänen:

- Überprüfung der Datenintegrität: Hash-Funktionen werden verwendet, um die Integrität von Daten zu überprüfen, indem ein Hash-Wert für die Originaldaten generiert und mit dem für die empfangenen Daten berechneten Hash-Wert verglichen wird.

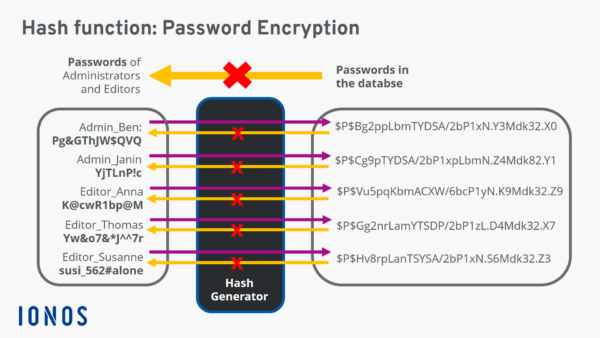

- Passwortspeicher: Hash-Funktionen werden verwendet, um Passwörter sicher zu speichern, indem sie vor der Speicherung gehasht werden. Dadurch wird sichergestellt, dass die ursprünglichen Passwörter auch bei einer Kompromittierung der Passwortdatenbank verborgen bleiben.

- Digitale Signaturen: Hash-Funktionen spielen eine entscheidende Rolle bei digitalen Signaturen, indem sie einen eindeutigen Hash-Wert für eine Nachricht generieren, der dann mit einem privaten Schlüssel verschlüsselt wird, um eine digitale Signatur zu erstellen.

- Kryptografische Anwendungen: Hash-Funktionen sind integraler Bestandteil verschiedener kryptografischer Protokolle, einschließlich HMAC (Hash-based Message Authentication Code) und Schlüsselableitungsfunktionen.

Probleme und Lösungen

Trotz ihrer weiten Verbreitung sind Hash-Funktionen nicht ohne Herausforderungen:

- Kollisionsangriffe: In bestimmten Szenarien kann es für einen Angreifer möglich sein, zwei verschiedene Eingaben zu finden, die denselben Hashwert erzeugen, was zu einer Kollision führt. Dies kann die Integrität von Daten oder kryptografischen Systemen gefährden.

- Schwäche des Algorithmus: Einige Hash-Funktionen können anfällig für kryptografische Angriffe sein, was den Einsatz sichererer Algorithmen erforderlich macht.

- Hardwareeinschränkungen: Hardware-Implementierungen von Hash-Funktionen können unter Leistungseinschränkungen oder Seitenkanalangriffen leiden.

Um diese Herausforderungen abzumildern, konzentriert sich die laufende Forschung auf die Entwicklung robusterer Hash-Funktionen mit verbesserten Sicherheitseigenschaften und Widerstandsfähigkeit gegen Angriffe. Regelmäßige Updates und Algorithmusverbesserungen sind unerlässlich, um aufkommende Bedrohungen und Schwachstellen zu bekämpfen.

Eigenschaften und Vergleiche

| Charakteristisch | Hash-Funktion | Ähnliche Begriffe |

|---|---|---|

| Kollisionsresistenz | Hoch | Niedriger bei nicht-kryptografischen Hashes |

| Widerstand vor dem Bild | Stark | Gilt nicht in allen Fällen |

| Geschwindigkeit | Schnelle Berechnung | Variiert je nach Implementierung |

| Ausgabegröße | Fest | Variable |

Zukunftsperspektiven

Die Zukunft der Hash-Funktionen liegt in der Entwicklung sichererer Algorithmen und Techniken, um immer raffinierteren Angriffen standzuhalten. Neue Technologien wie das Quantencomputing stellen traditionelle Hash-Funktionen vor neue Herausforderungen und erfordern die Erforschung quantenresistenter Alternativen.

VPN- und Hash-Funktionen

VPN-Dienste nutzen Hash-Funktionen häufig für verschiedene Zwecke, darunter:

- Datenintegrität: Hash-Funktionen werden verwendet, um die Integrität der übertragenen Daten zu überprüfen und sicherzustellen, dass sie während der Übertragung nicht manipuliert wurden.

- Authentifizierung: Hash-Funktionen spielen in VPN-Authentifizierungsprotokollen eine Rolle und helfen dabei, die Identität von Benutzern zu überprüfen und sichere Verbindungen zu gewährleisten.

- Schlüsselverwaltung: Hash-Funktionen werden in Schlüsselableitungsfunktionen und kryptografischen Protokollen eingesetzt, die für den Schlüsselaustausch in VPNs verwendet werden, und erhöhen so die Sicherheit.

Durch die Integration von Hash-Funktionen in ihre Protokolle können VPN-Dienste die Sicherheit und Zuverlässigkeit ihrer Netzwerke verbessern und so die Vertraulichkeit und Integrität der Benutzerdaten gewährleisten.

Ressourcen

Weitere Informationen zu Hash-Funktionen, kryptografischen Protokollen und verwandten Themen finden Sie in den folgenden Ressourcen:

- National Institute of Standards and Technology (NIST) – Kryptografische Hash-Funktionen: Verknüpfung

- Kryptographie und Netzwerksicherheit von William Stallings

- Handbook of Applied Cryptography von Alfred J. Menezes, Paul C. van Oorschot und Scott A. Vanstone